Si hay algo que destaca a la autenticación biométrica, es su comodidad. Desde desbloquear un teléfono con una simple mirada, acceder a una aplicación o autorizar transacciones financieras mediante el reconocimiento facial o de huellas dactilares, la integración de la biometría en los dispositivos móviles ha convertido a esta solución de seguridad en una alternativa no solo práctica, sino también fluida. Elimina la necesidad de tener que recordar y escribir contraseñas complejas, agilizando el proceso de validación de identidad y mejorando la experiencia del usuario.

Esto es especialmente útil en un mundo donde manejamos múltiples cuentas y dispositivos que constantemente están solicitando nuestra identificación, lo que frecuentemente lleva a prácticas reñidas con la seguridad más elemental, como el uso de contraseñas fáciles de adivinar o, peor aún, su reutilización a través de múltiples aplicaciones y servicios. Usar nuestra huella o nuestro rostro para identificarnos es un proceso natural e intuitivo, que no requiere aprendizajes complejos y se integra de manera orgánica a nuestras acciones cotidianas.

Por otra parte, nuestros patrones biométricos siempre están con nosotros, por lo que es imposible que vayamos a olvidarlos o perderlos, a diferencia de lo que puede pasar con una contraseña compleja, una tarjeta de acceso o un token de seguridad. Además, al ser únicas para cada individuo, la suplantación de identidad se hace mucho más difícil que con las tradicionales contraseñas alfanuméricas, lo que nos lleva a percibir a esta tecnología como un método sumamente robusto y cercano a brindar una seguridad prácticamente inviolable.

No obstante, que sea difícil no significa imposible. Si bien la autenticación biométrica ofrece un alto nivel de seguridad, no está exenta de vulnerabilidades, algo que ha quedado demostrado en el pasado reciente en más de una ocasión. Uno de los problemas de la biometría es que la gran mayoría de los elementos involucrados, como el rostro, huellas dactilares, la voz e incluso el ADN no solo no son secretos, sino que incluso son fáciles de obtener. Y, peor aún, de replicar.

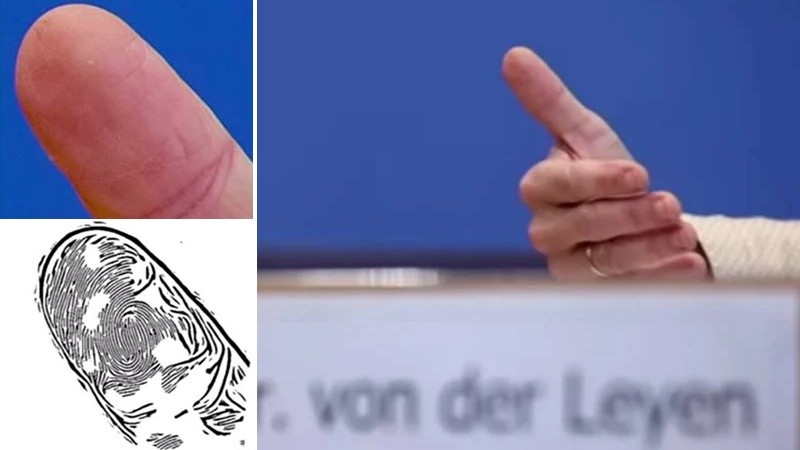

Ya en 2014, miembros del Chaos Computer Club, uno de los grupos de hackers más antiguos y más grandes de Europa, afirmaron que habían logrado clonar la huella dactilar de Ursula Von der Leyen, por entonces ministra de defensa de Alemania, a partir de fotos tomadas en una rueda de prensa.

En otro claro ejemplo que demuestra la vulnerabilidad de los sistemas biométricos, en noviembre de 2021, Kraken Security Labs realizó una impresionante demostración sobre cómo falsificar una huella digital utilizando materiales de bajo costo, concretamente, menos de 5 dólares. Utilizando Photoshop, papel de acetato, una impresora láser y cola vinílica, crearon una huella dactilar sintética a partir de la foto de una huella dactilar real. Esta técnica económica tuvo una tasa de éxito superior al 80% en pruebas realizadas con aparatos tecnológicos convencionales, como smartphones y computadoras.

Salvo casos específicos en que la información biométrica se guarda localmente en el dispositivo con el fin de mejorar la protección, como en teléfonos, tablets y algunas tarjetas de identificación, en la mayoría de los casos los indicadores biométricos se almacenan en bases de datos centralizadas en servidores remotos. Una brecha de seguridad en cualquiera de estos repositorios podría proporcionar a los ciberdelincuentes acceso a toda la información biométrica almacenada, lo que les permitiría suplantar la identidad de cualquiera de las personas allí registradas. Precisamente esto es lo que ocurrió en 2019, cuando piratas informáticos accedieron a la plataforma de seguridad Biostar 2, exfiltrando más de 27,8 millones de registros y 23 GB de datos de huellas dactilares no encriptadas y rasgos recopilados para reconocimiento facial.

No es el único caso de incidentes de seguridad que involucra identificadores biométricos: en octubre del año pasado un agente no autorizado extrajo archivos de la compañía de seguros norteamericana Pan-American Life Insurance Group, mientras que en otro ciberataque se robaron los datos personales de 14 millones de clientes de la empresa de biotecnología 23andMe, que ofrece un servicio de análisis de ADN basado en saliva. Entre la información comprometida se encuentra documentación del material genético de los usuarios. Unos años antes, en 2015, actores maliciosos chinos robaron 5,6 millones de huellas digitales pertenecientes al gobierno de los Estados Unidos, incluyendo personal que trabaja para el FBI, la CIA y la NSA.

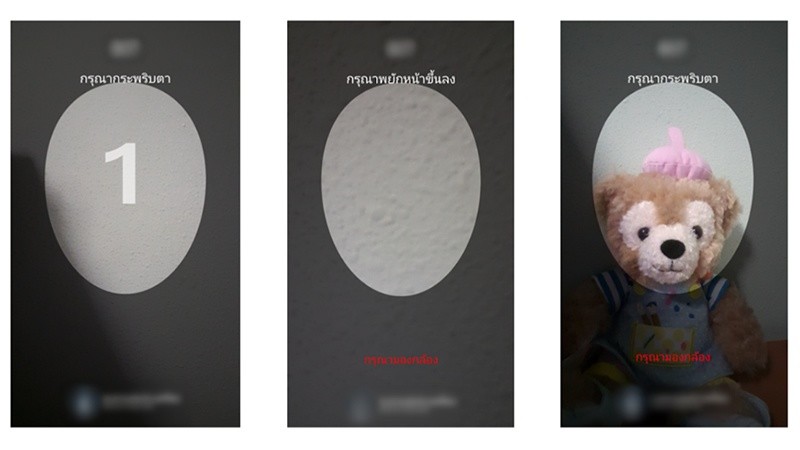

En este último tiempo, muchas plataformas y servicios, especialmente los financieros, han comenzado a exigir autenticación biométrica remota como parte de sus medidas de seguridad. Seguramente se haya registrado en alguna billetera virtual o aplicación bancaria que, para dar el alta de usuario, exige no solo fotos del documento de identidad, sino además una video selfie. Esta es una práctica cada vez más común para validar la identidad de manera segura y confiable en entornos digitales. Al solicitar un video en movimiento del rostro del usuario, estas plataformas pueden confirmar que se trata de una persona real y no de una simple fotografía o un intento de suplantación.

El pasado 15 de febrero, la empresa de ciberseguridad e inteligencia de amenazas Group-IB publicó un informe inquietante: el descubrimiento del primer malware diseñado para robar datos biométricos, documentos de identidad e interceptar SMS directamente desde el teléfono de las víctimas. Fue creado por GoldFactory, una organización de ciberdelincuentes chinos conocida por sus avanzados troyanos bancarios, capaces de eludir rigurosos controles de seguridad. Este grupo ha estado activo al menos desde mediados de 2023 y ha sido responsable de una serie de sofisticados ataques en la región de Asia-Pacífico.

Estos troyanos, denominados GoldPickaxe por sus descubridores, incluyen versiones para los sistemas operativos Android e iOS. lo que los convierte en una amenaza excepcional y poco común. Para explotar los datos biométricos robados, utiliza servicios de intercambio de rostros basados en inteligencia artificial, similares a los filtros de Snapchat o Instagram. Mediante esta técnica, crean deepfakes de las víctimas, que al combinarlos con los documentos robados y los SMS interceptados, permiten a los ciberdelincuentes iniciar sesión en las cuentas bancarias de los afectados.

Si bien se trata del primer troyano biométrico identificado y que, por el momento, solo tiene como objetivo principal a clientes y bancos de Asia y el Pacífico, es de esperarse que este tipo de malwares se expanda a nivel internacional rápidamente. Tampoco se debe descartar la posibilidad de que nuevos actores maliciosos incursionen en el desarrollo de troyanos similares o incluso más sofisticados. Nos enfrentamos a una nueva realidad en ciberseguridad, la cual obliga a reforzar los servicios que requieren identificación biométrica con un segundo factor de autenticación adicional para brindar una mayor protección.

Imaginemos un escenario donde nuestros datos biométricos han sido comprometidos por un ciberdelincuente y ahora están siendo utilizados para suplantar nuestra identidad. A diferencia de una contraseña, que puede ser generada nuevamente, no tenemos la capacidad de establecer un nuevo rostro, un iris diferente, o un juego extra de huellas dactilares, como sí sería posible hacer con una tarjeta de crédito extraviada. Nuestras características biométricas son, en gran medida, únicas e inmutables, por lo que nos enfrentamos a un problema extremadamente complejo de resolver. Una vez que roben nuestro rostro, nada volverá a ser igual.